VMware防火墙等安全产品

VMware安全产品

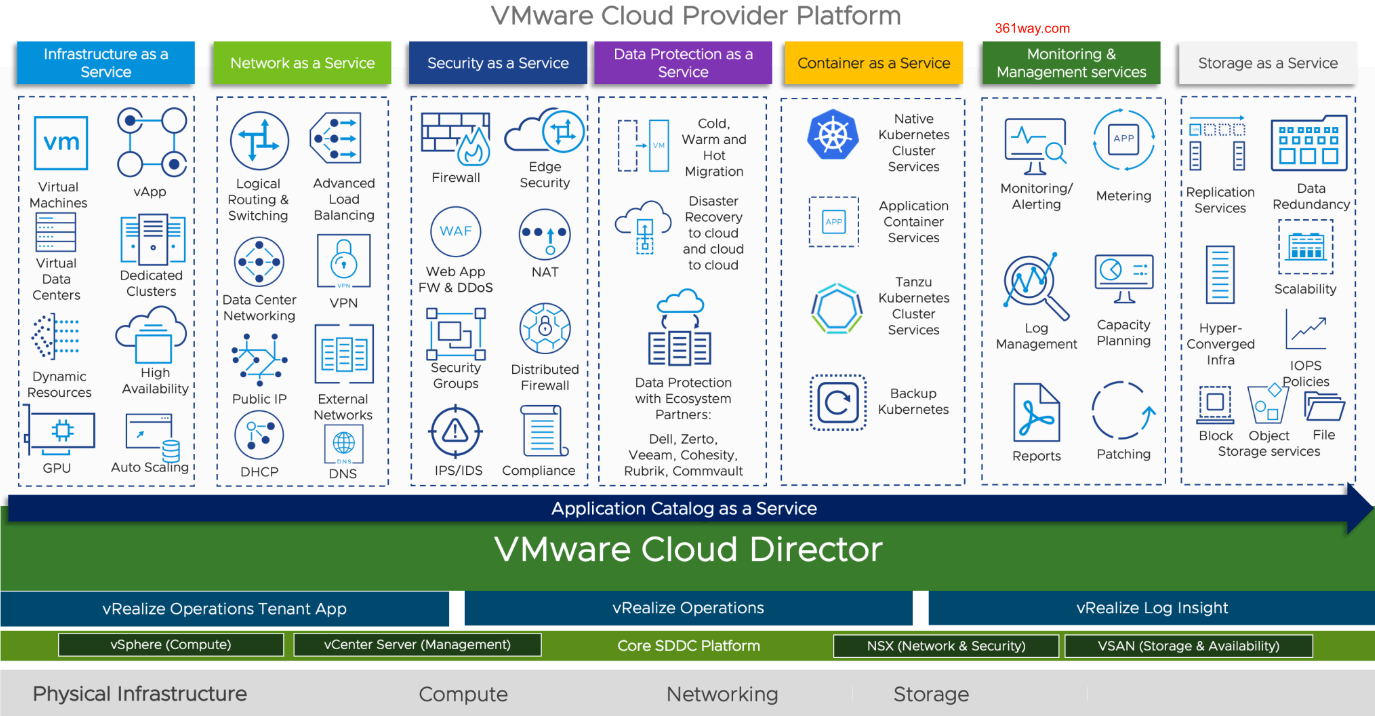

VMware是一家知名的虚拟化和云计算解决方案提供商,他们提供了一系列的安全产品和解决方案,帮助企业保护其虚拟化环境和云基础设施。以下是一些主要的VMware安全产品及其提供的能力:

-

VMware NSX:

- 微分段:通过微分段来实现细粒度的安全策略,将安全性直接嵌入到虚拟化网络中。

- 防火墙:分布式防火墙功能,提供每个虚拟机的边缘安全控制。

- 网络虚拟化和隔离:提供虚拟网络的创建、隔离和管理,确保不同工作负载之间的隔离。

- 入侵检测和防御(IDS/IPS):内置的安全功能,实时检测和防御网络威胁。

-

VMware Carbon Black Cloud:

- 端点保护:提供端点检测和响应(EDR)功能,实时监控和响应端点威胁。

- 下一代防病毒(NGAV):采用机器学习和行为分析来检测和阻止恶意软件和勒索软件。

- 威胁情报:结合全球威胁情报数据,提供主动的威胁检测和响应能力。

- 漏洞管理:持续监控和修复端点上的漏洞,降低攻击面。

-

VMware AppDefense:

- 应用控制:通过定义和监控应用的预期行为来保护应用,防止未知威胁。

- 威胁检测:利用机器学习和行为分析,检测并响应应用环境中的异常活动。

- 自动化响应:在发现威胁时,自动执行响应操作,如隔离受感染的虚拟机。

-

VMware Workspace ONE:

- 统一端点管理(UEM):集中管理各种设备(包括移动设备、桌面、笔记本电脑)的安全策略。

- 访问控制:基于身份和设备状况控制对应用和数据的访问。

- 数据保护:通过加密和数据泄露防护(DLP)技术,保护设备上的敏感数据。

- 威胁防护:集成多层次的威胁防护功能,包括端点检测和响应(EDR)。

-

VMware Secure State:

- 云安全和合规性:提供多云环境下的实时可视性,确保合规性和安全性。

- 配置管理:监控和管理云资源的配置,防止配置错误导致的安全风险。

- 自动化修复:发现安全问题后,自动执行修复操作,减少人为错误和响应时间。

-

VMware vSphere with VMware Tanzu:

- 容器安全:通过整合Kubernetes,提供对容器化应用的安全管理和保护。

- 运行时安全:保护容器在运行时免受威胁和漏洞攻击。

- 合规性检查:确保容器环境符合行业标准和法规要求。

通过这些产品,VMware为企业提供了从端点到数据中心,再到云环境的全面安全解决方案,帮助企业构建一个安全、可靠的IT基础设施。

VMware防火墙产品

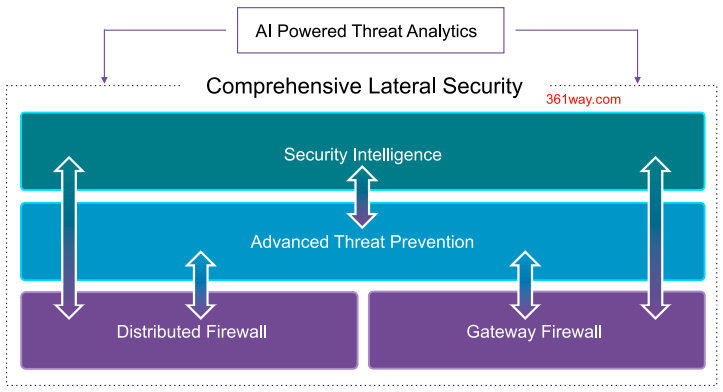

VMware NSX 防火墙体系中包含分布式防火墙(Distributed Firewall, DFW)、网关防火墙(Gateway Firewall, GFW)和高级威胁防护(Advanced Threat Protection, ATP)等组件。以下是它们的详细介绍及其区别:

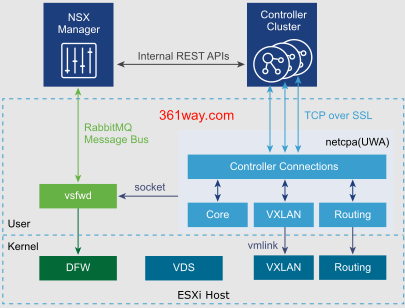

VMware NSX Distributed Firewall (DFW)

功能和特点

- 分布式架构:NSX DFW部署在每个ESXi主机上,嵌入到虚拟化层,能够对每个虚拟机的虚拟网卡进行细粒度的安全控制。

- 微分段(Micro-Segmentation):通过定义细粒度的安全策略,实现虚拟机之间的隔离,防止东西向流量中的威胁扩散。

- 状态检测防火墙(Stateful Firewall):能够根据流量的状态来进行智能决策,确保连接的合法性和安全性。

- 动态安全组:使用标签、虚拟机属性等动态定义安全组,使得安全策略能够自动适应变化的环境和工作负载。

VMware NSX Gateway Firewall (GFW)

功能和特点

- 边界防护:NSX GFW主要用于对数据中心边界的东西向流量进行安全控制,保护数据中心内部网络与外部网络之间的通信。

- 高级防护功能:包括高级状态检测、深度包检测(DPI)、应用识别和基于应用的安全策略等。

- 整合网关功能:GFW不仅提供防火墙功能,还整合了VPN、NAT和负载均衡等网络服务,简化了边界设备的管理和配置。

- 策略一致性:与DFW集成,实现统一的安全策略管理和部署,确保数据中心内部和边界的一致性。

VMware NSX Advanced Threat Protection (ATP)

功能和特点

- 入侵检测和防御(IDS/IPS):提供实时的入侵检测和防御功能,能够识别和阻止各种网络威胁和攻击。

- 恶意软件防护:利用威胁情报和机器学习技术检测和阻止恶意软件的传播。

- 威胁情报整合:集成全球威胁情报数据,帮助企业实时了解和响应最新的安全威胁。

- 沙盒分析:提供恶意文件和流量的动态分析,识别高级持续性威胁(APT)和零日攻击。

- 行为分析:通过监控和分析网络和主机的行为,检测异常活动和潜在威胁。

主要区别

-

架构和部署位置:

- DFW:部署在每个ESXi主机的虚拟化层中,主要用于东西向流量的安全控制,适用于虚拟机之间的微分段和内部网络隔离。

- GFW:部署在数据中心边界,主要用于南北向流量的安全控制,保护数据中心与外部网络的通信。

-

安全功能的侧重点:

- DFW:侧重于细粒度的内部网络安全,通过微分段实现虚拟机之间的隔离和保护。

- GFW:侧重于边界安全,提供高级防护功能,包括应用识别、DPI和整合的网络服务。

- ATP:提供高级威胁防护功能,侧重于检测和响应各种高级网络威胁和攻击,保护整个网络环境的安全。

-

应用场景:

- DFW:适用于需要高细粒度安全控制和内部流量保护的场景,如数据中心内部的虚拟机隔离和保护。

- GFW:适用于需要保护数据中心边界和外部通信的场景,如跨数据中心的流量保护和与外部网络的安全交互。

- ATP:适用于需要全面威胁检测和响应的场景,如保护网络环境免受高级威胁、恶意软件和入侵攻击。

综上所述,VMware NSX通过DFW、GFW和ATP提供了全面的安全解决方案,涵盖了从内部网络到边界防护,再到高级威胁检测和响应的各个方面。每个组件都有其独特的功能和应用场景,共同构建了一个强大的网络安全防护体系。

- VMware vDefend Firewall:列出了三个防火墙产品的功能和差异

- Well-Architected Design: Gateway Firewalls Use Cases and Scope

- About Distributed Firewall

- Distributed Firewall

- NSX Edition Summary: NSX计费,当前是根据物理主机CPU核数计费

- vmware-network-virtualization-infographic

- 博通收购后的VMware整合后的VVF和VCF offers

- VMwrae SASE

- NSX Distributed Firewall Deep Dive: 文档有点老,但讲的十分详细

捐赠本站(Donate)

如您感觉文章有用,可扫码捐赠本站!(If the article useful, you can scan the QR code to donate))