blog title

测试环境搭建

这里选择的Rocky Linux8.5做为测试环境,该发行版是centos的一个分支和替代版本。这里先安装下LAMP环境(测试情况下,可以不需要mysql或mariadb),先测试没有WAF的情况下是什么样子的。

1 2 3 4 | |

到/var/www/html目录下创建phpinfo.php,确保环境是正常运行起来了。

1 2 3 4 5 | |

接下来执行如下命令创建一个测试backdoor后门:

1 | |

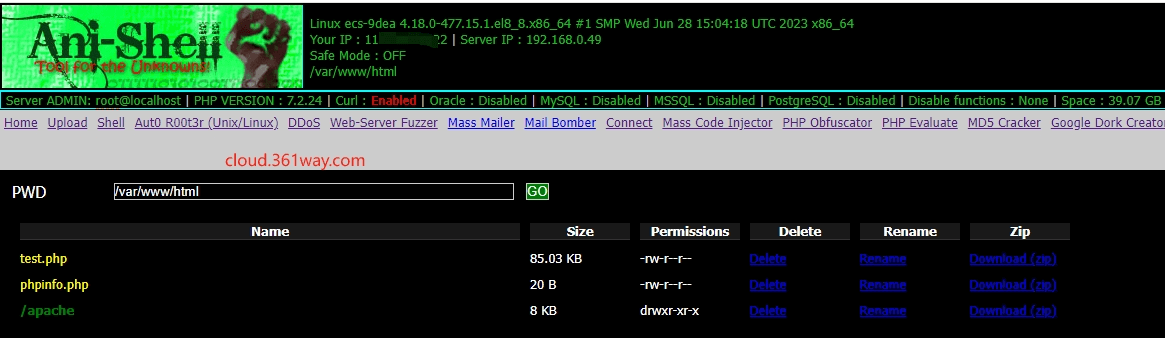

通过选择shell等,我们可以查看OS上的相关文件,执行相关命令,其他相关功能也是一样的。从这里可以看到,服务器在没有防护的情况下,一旦被黑客发现任何可以入侵的漏洞,都是很容易被进一步提取和控制主机进行一些非法操作的。

WAF环境配置

首先确认下流量的访问路径:

- 有WAF的情况下:外网/VPN/专线 ---> 外网ELB ---> WAF实例(生产环境下一般是主备两个) ---> 内网ELB(可选)---> WEB网站

- 无WAF的情况下:外网/VPN/专线 ---> WEB网站(EIP)

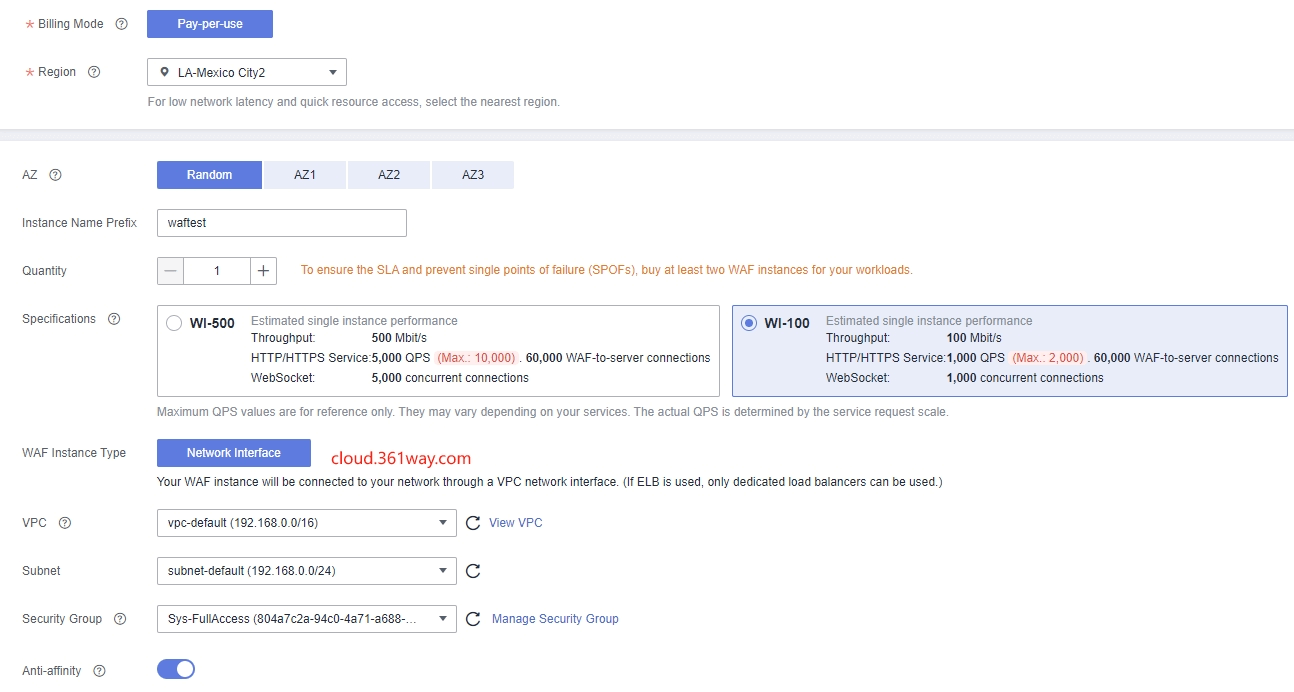

1.购买WAF

如下图,这里选择支持按需的独享模式下的WAF,这里出于测试目的,安全组选择了全开,如果实际生产,可以根据实际需要开相关端口,比如只允许 443/80端口开放。

注意这个创建过程中需要花3-5分钟左右的时间,这个可以在 Instance Management → Dedicated Engine 界面查看到当前的运行状态,如果确认已经是 Running 状态,表示已经正常运行了。

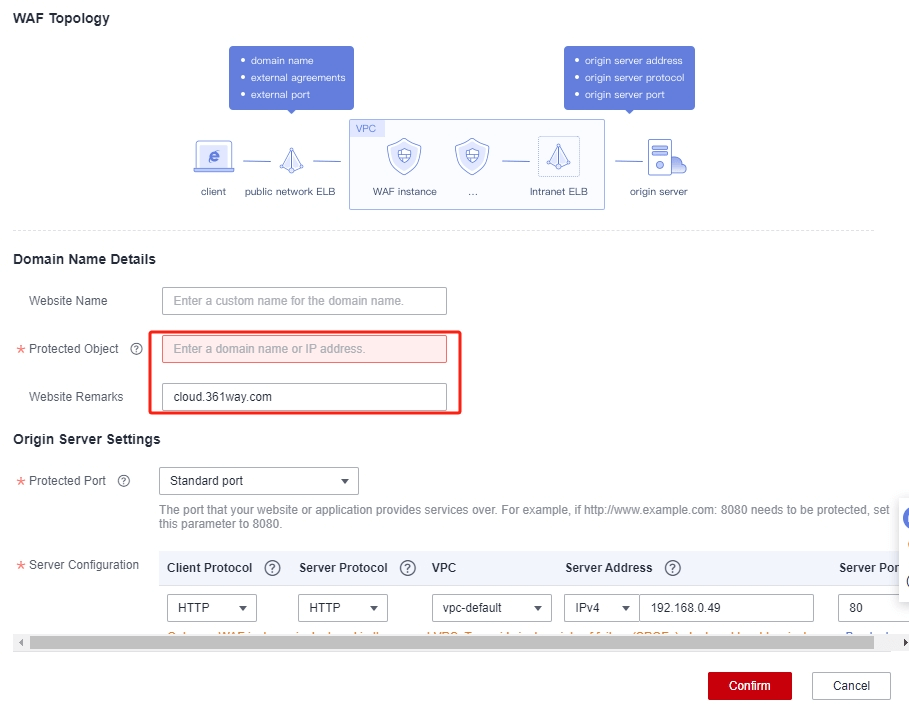

2.配置WAF

在 WAF console界面点选 website settings,

注意,这里的防护端口是根据被防护的端口决定的,比如这里设置为8080,对在ELB上配置后端监听端口时也要保持一致。

注意这里配置完成后,会出现如下提示:

- Step 1: Buy a load balancer.

- Step 2: Add a listener to the load balancer.

- Step 3: Add a backend server group to the listener.

- Step 4: Confirm the configuration.

捐赠本站(Donate)

如您感觉文章有用,可扫码捐赠本站!(If the article useful, you can scan the QR code to donate))