HSS配置最佳实践

安装Agent

在新建主机以后,可以在HSS界面查看是否安装了agent,没有安装的主机可以通过如下界面进行安装:

安装完成后在主机上可以查看到如下进程:

1 2 3 4 5 | |

安装完成后,还需点击右边的 Enable 按钮启用选择对应的版本。

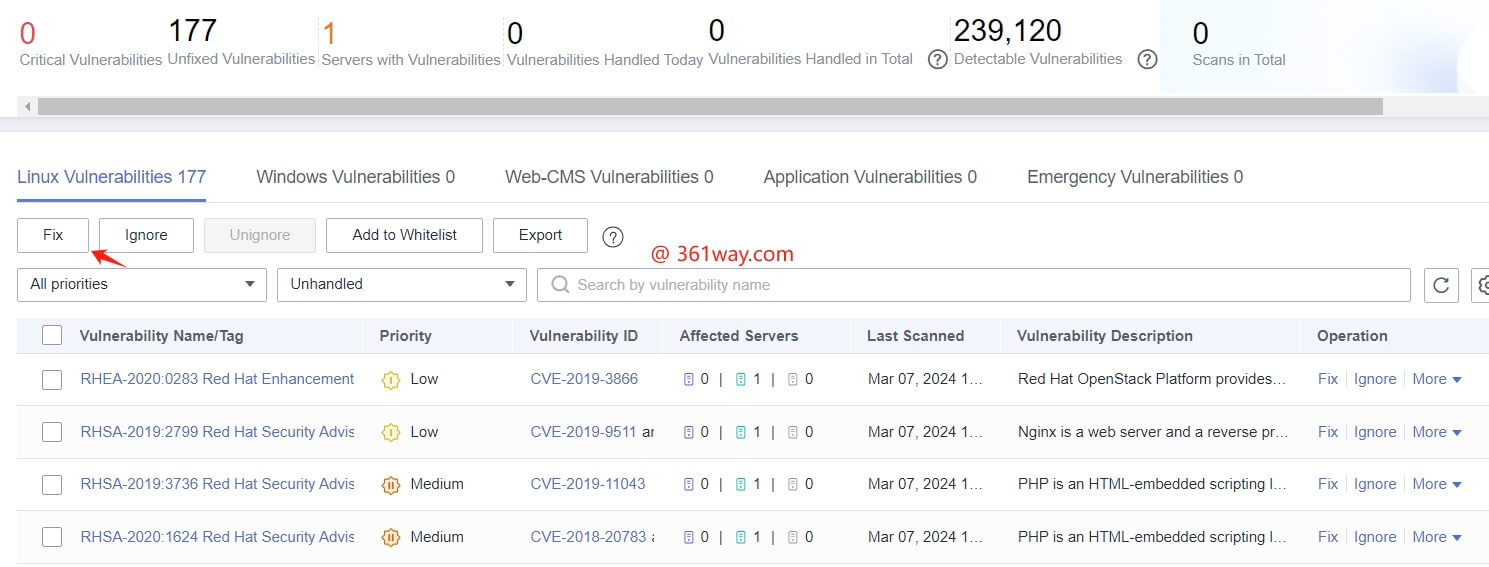

漏洞修复

通过 Dashboard ---> Security Risks ---> Critical/Total Vulnerabilities ( 或者通过 Prediction ---> Vulnerabilities ) 找到对应的漏洞列表,可以逐个修复,也可以点击左上角的 Fix 进行批量修复。

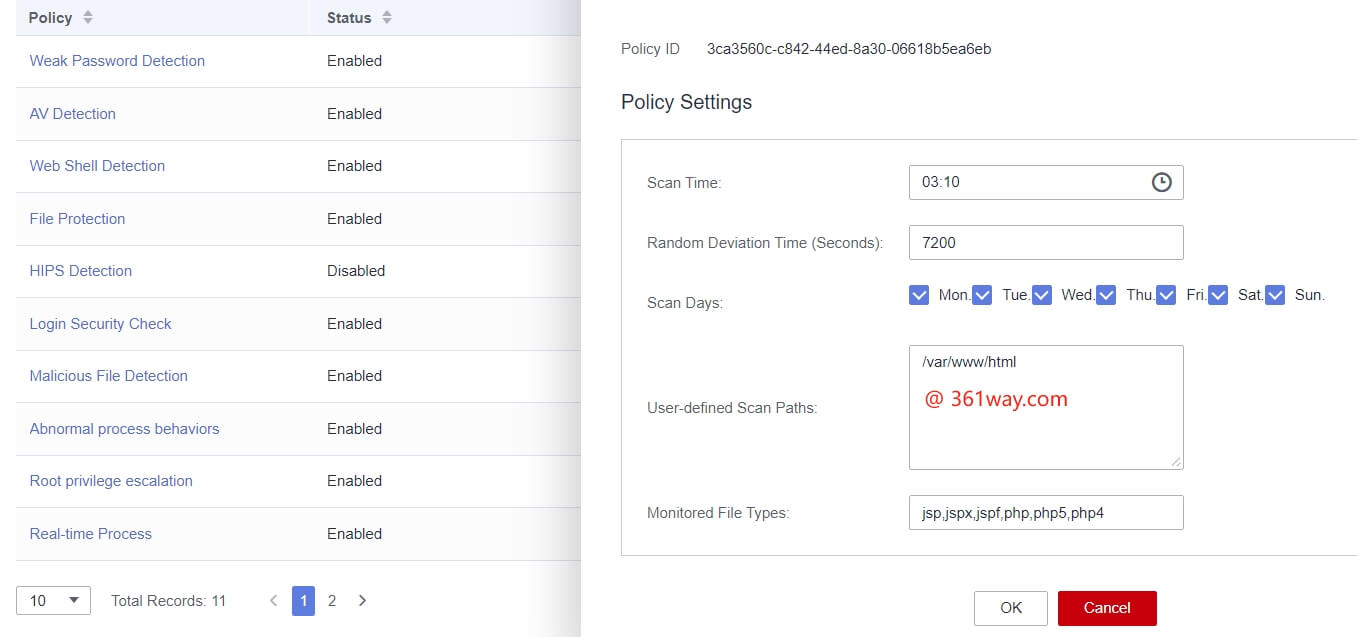

策略配置

点击 Security Operations ---> Policies 选择对应的 HSS 版本,在对应的细项上启用对应的策略。比如 Web Shell Detection 启用页面如下:

这里的其他策略项也是一样的,需要点击开以后进行配置。

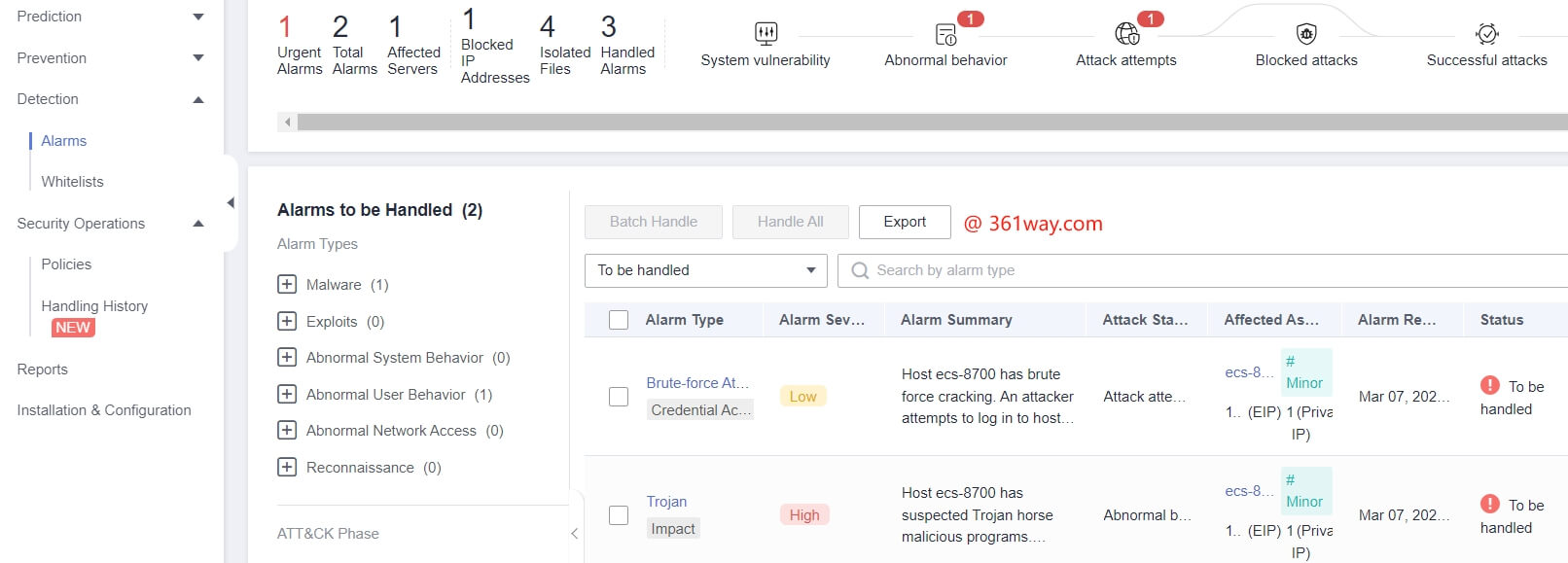

自动隔离查杀

默认情况下,查到的恶意程序只有告警,需要手动进行处置以免出现误杀:

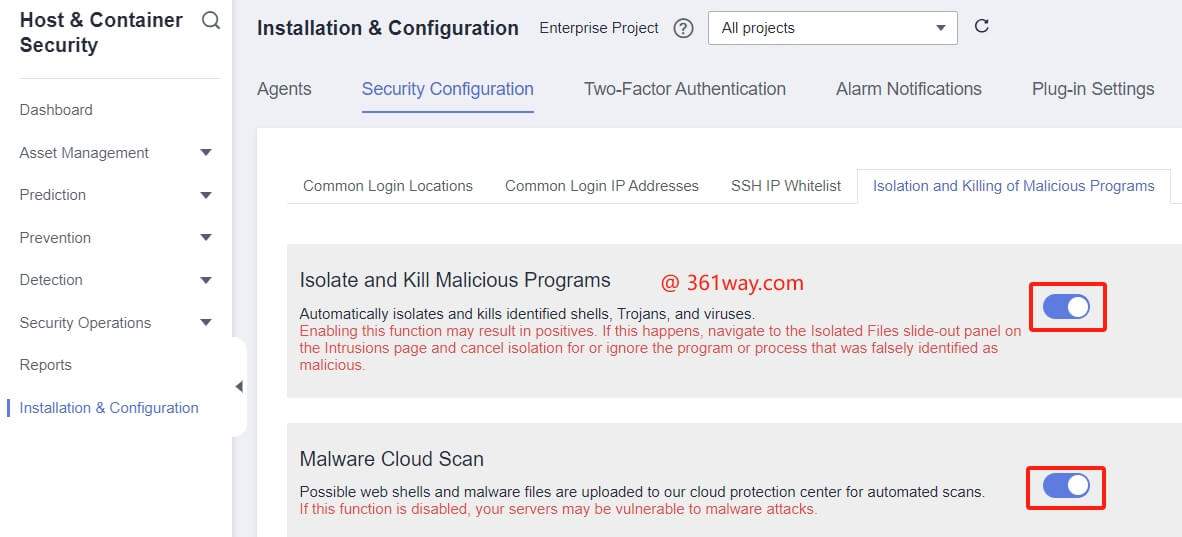

如果想要实现自动查杀,可以通过 安装与配置 ---> 安全配置 ---> 恶意程序隔离查杀 开启。

自动查杀的历史可以通过 安全运营 ---> 历史处置记录 ---> 安全告警事件 进行查看。

总结

这里只列出了部分功能,像网页防篡改、勒索病毒防护、病毒查杀、容器防护、安全白名单等功能这里不再单独介绍。这里仅做一个简单的测试。

需要注意的是自动防护是有一个过程的,比如上传一个webshell在调用时并不会直接处置,需要等待1-3分钟左右,其才会进行处置。 比如如下的文件:

1 2 | |

在刚开始执行调用时是可以正常调用的,不过等1-3分钟左右就会出现拒绝访问了,这时候文件并没有被删除,而是对其权限进行了设置 400 就会出现执行被拒的情况。

捐赠本站(Donate)

如您感觉文章有用,可扫码捐赠本站!(If the article useful, you can scan the QR code to donate))